Pare-Feu : Un Outil Indispensable pour les Entreprises

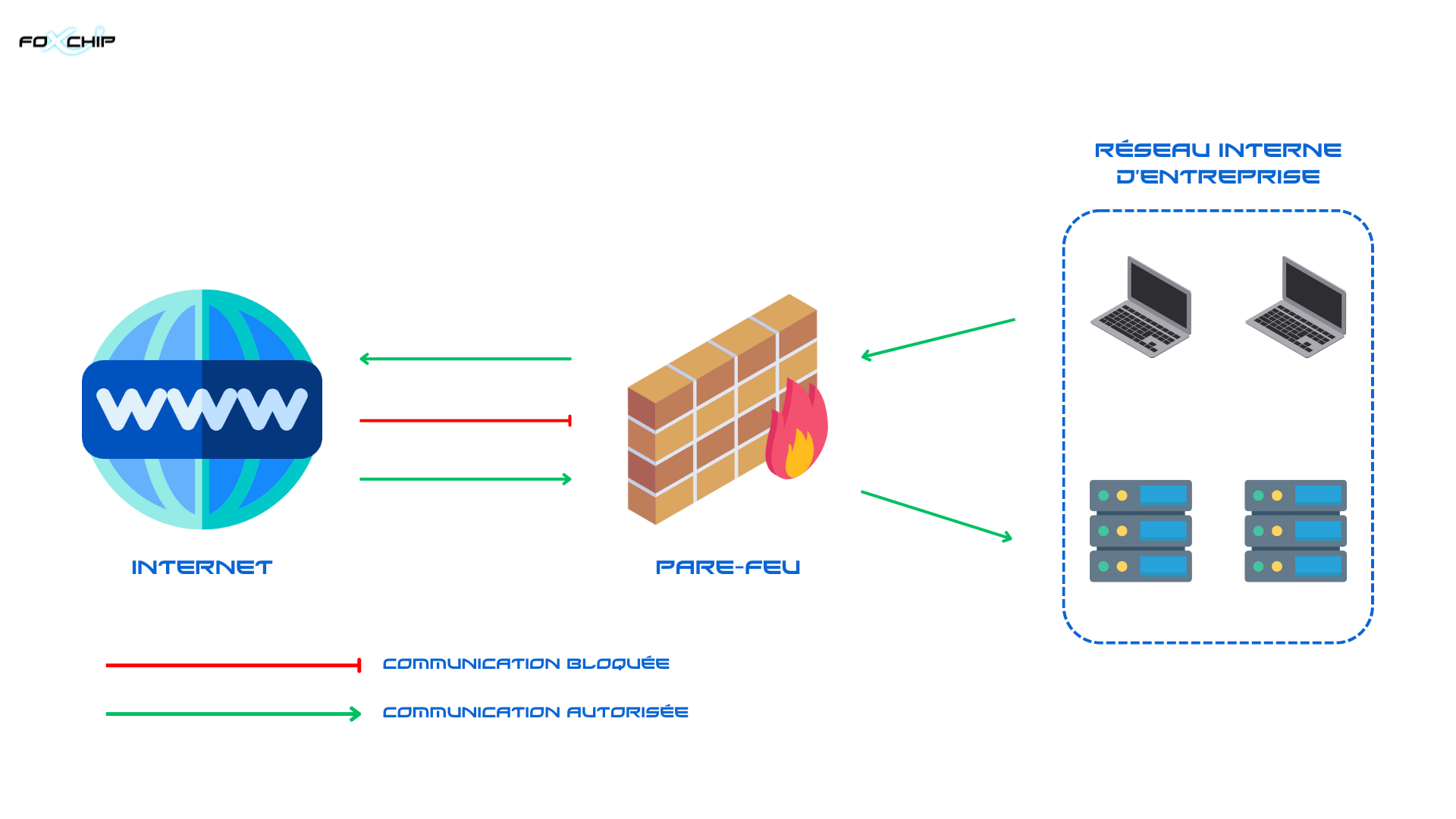

Un pare-feu, ou firewall en anglais, est un dispositif de sécurité des réseaux informatiques conçu pour surveiller et contrôler le trafic réseau entrant et sortant. Il agit comme une barrière entre un réseau interne sécurisé et des réseaux externes non sécurisés, tels qu’Internet. Le pare-feu examine les données qui circulent entre ces réseaux et décide, en fonction de règles de sécurité prédéfinies, si ces données doivent être autorisées ou bloquées.

L’importance d’un pare-feu pour une entreprise ne peut être sous-estimée. Il constitue la première ligne de défense contre les cyberattaques et les intrusions malveillantes. Les menaces informatiques, telles que les virus, les ransomwares et les attaques par déni de service (DDoS), sont de plus en plus sophistiquées et fréquentes. Sans un pare-feu robuste, une entreprise est vulnérable aux pertes de données, aux interruptions de service et à d’éventuelles violations de la confidentialité des informations sensibles.

Un pare-feu aide également à maintenir la conformité avec les réglementations sur la protection des données. De nombreuses normes de sécurité, telles que le Règlement Général sur la Protection des Données (RGPD) en Europe, exigent des mesures de protection des réseaux, et le pare-feu en fait partie intégrante. En filtrant le trafic réseau, un pare-feu peut empêcher les accès non autorisés aux systèmes et données de l’entreprise, réduisant ainsi le risque de fuites d’informations et de compromissions.

Enfin, un pare-feu peut améliorer la gestion des ressources réseau. En bloquant les trafics indésirables et en priorisant les applications critiques, il optimise la performance du réseau, ce qui est crucial pour le bon fonctionnement des opérations quotidiennes de l’entreprise.

Choisir le bon pare-feu pour votre entreprise

Trois critères clés pour choisir son pare-feu

-

L’accès internet

La nature de l’accès internet de votre entreprise joue un rôle déterminant dans le choix du pare-feu. Si votre entreprise utilise une connexion haut débit avec une grande quantité de données échangées, il est essentiel de choisir un pare-feu capable de gérer ce volume de trafic sans dégrader les performances. Un pare-feu matériel (hardware) est souvent recommandé pour les connexions à haut débit, car il offre une capacité de traitement plus élevée et une latence plus faible par rapport aux pare-feux logiciels.

Un pare-feu matériel est un dispositif physique déployé pour renforcer les limites d’un réseau. Toutes les liaisons réseau traversant cette frontière passent par ce pare-feu, ce qui lui permet d’inspecter le trafic réseau entrant et sortant et d’appliquer des contrôles d’accès et d’autres politiques de sécurité.

Ces pare-feu, qui contiennent à la fois le matériel et les logiciels nécessaires à l’application d’une limite de réseau, peuvent offrir une grande variété de fonctions de réseau et de sécurité, notamment le filtrage des URL, un système de prévention des intrusions (IPS) et même la prise en charge du Wi-Fi.

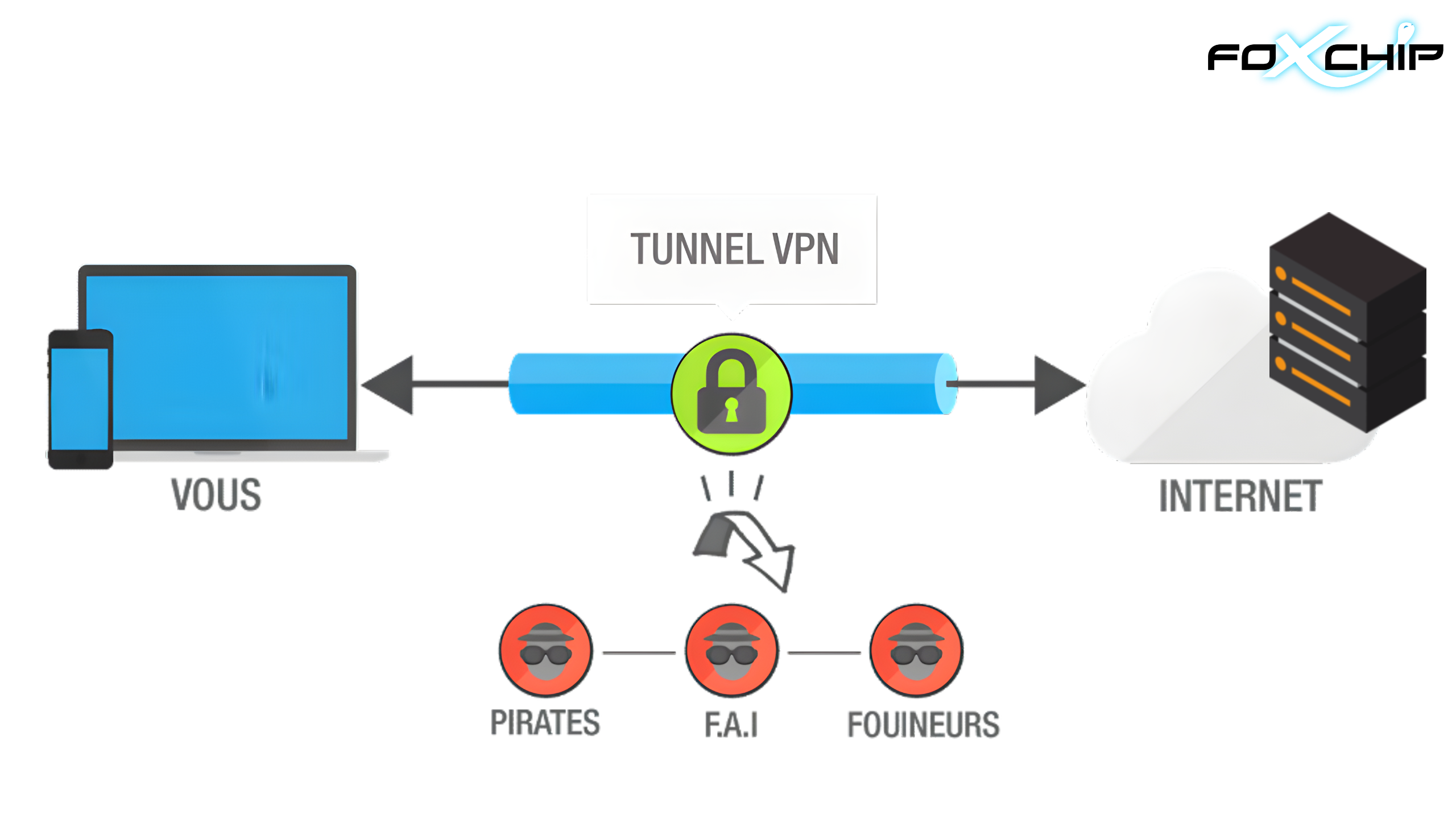

De plus, il est important de vérifier que le pare-feu peut gérer les différents types de connexions internet utilisés par l’entreprise, tels que les VPN pour les connexions distantes sécurisées, ou les tunnels MPLS pour les interconnexions de sites multiples. Le pare-feu doit être capable de filtrer et de sécuriser efficacement ces types de trafic.

-

Le nombre d’employés

Le nombre d’employés de votre entreprise influence directement les spécifications techniques nécessaires pour le pare-feu. Une entreprise de petite taille avec moins de 50 employés peut se contenter d’un pare-feu d’entrée de gamme qui offre des fonctionnalités de base telles que le filtrage des paquets et la prévention des intrusions.

Pour les entreprises de taille moyenne ou grande, un pare-feu plus avancé est nécessaire. Ces dispositifs doivent pouvoir gérer simultanément un grand nombre de connexions actives, offrir des fonctionnalités de gestion centralisée et des capacités d’extension pour répondre à la croissance future de l’entreprise. Les pare-feux doivent également supporter des fonctionnalités avancées comme la détection et la prévention des intrusions (IDS/IPS), le contrôle des applications et la gestion des menaces avancées.

-

Les fonctionnalités

Les fonctionnalités offertes par le pare-feu sont cruciales pour assurer une protection optimale et une gestion efficace du réseau. Voici quelques-unes des fonctionnalités clés à considérer :

- Inspection en profondeur des paquets (DPI) : Cette fonctionnalité permet au pare-feu de regarder au-delà de l’en-tête des paquets de données pour analyser le contenu de l’ensemble des communications réseau. Cela aide à détecter et à bloquer des menaces avancées telles que les logiciel malveillant et les attaques ciblées.

- Contrôle des applications : Un bon pare-feu doit être capable de reconnaître et de contrôler l’utilisation des applications au sein du réseau, permettant ainsi de restreindre l’accès aux applications non autorisées ou gourmandes en bande passante.

- Gestion des identités : Intégrer la gestion des identités et des accès (IAM) permet de créer des politiques de sécurité basées sur les utilisateurs, facilitant ainsi le contrôle et la surveillance des activités des employés sur le réseau.

- Prévention des intrusions (IPS) : Un système de prévention des intrusions analyse le trafic réseau à la recherche de signes d’activités malveillantes et prend des mesures pour les arrêter, ajoutant une couche supplémentaire de protection.

- Réseaux privés virtuels (VPN) : Les pare-feux doivent offrir des capacités VPN robustes pour sécuriser les connexions distantes des employés et permettre une communication sécurisée entre différents sites de l’entreprise.

- Filtrage de contenu : Cette fonctionnalité bloque l’accès aux sites web malveillants et inappropriés, protégeant ainsi les utilisateurs contre les menaces en ligne et augmentant la productivité.

Comment installer un pare-feu en entreprise ?

L’installation d’un pare-feu en entreprise nécessite une planification minutieuse et une compréhension claire des besoins de sécurité de l’organisation. Voici les étapes clés à suivre :

- Évaluation des besoins : Identifiez les besoins spécifiques de votre entreprise en termes de sécurité réseau. Cela inclut l’évaluation du volume de trafic, des types de menaces potentielles, et des applications critiques à protéger.

- Choix du matériel : Sélectionnez le pare-feu en fonction des critères mentionnés précédemment. Assurez-vous qu’il répond aux besoins actuels et futurs de l’entreprise.

- Planification du réseau : Déterminez où le pare-feu sera installé dans l’infrastructure réseau. Il est généralement placé entre le réseau interne de l’entreprise et l’Internet. Assurez-vous que sa position permet un filtrage efficace du trafic.

- Configuration initiale : Configurez le pare-feu en définissant les règles de sécurité de base. Cela inclut la définition des règles de filtrage des paquets, la configuration des VPN et des politiques de sécurité de base.

- Test et déploiement : Avant de déployer le pare-feu en production, effectuez des tests approfondis pour vérifier qu’il fonctionne correctement et qu’il filtre le trafic comme prévu. Assurez-vous qu’il n’y a pas de failles de sécurité.

- Surveillance continue : Une fois le pare-feu déployé, il est crucial de surveiller en continu son fonctionnement. Utilisez les outils de surveillance pour détecter toute activité suspecte et ajustez les règles de sécurité si nécessaire.

- Maintenance et mises à jour : Les cybermenaces évoluent constamment, et il est donc important de maintenir le pare-feu à jour avec les dernières signatures de menaces et les mises à jour logicielles. Planifiez des audits de sécurité réguliers pour garantir que le pare-feu fonctionne de manière optimale.

Faites appel à Foxchip, votre prestataire informatique de confiance

L’installation et la gestion d’un pare-feu peuvent être complexes et nécessitent une expertise technique approfondie. Foxchip, votre prestataire informatique de confiance, est là pour vous accompagner dans cette démarche. Avec une équipe d’experts en sécurité réseau, Foxchip offre des solutions personnalisées pour répondre aux besoins spécifiques de votre entreprise.

Foxchip propose une gamme complète de services, allant de la consultation initiale et de l’évaluation des besoins, à l’installation, la configuration, et la maintenance continue de vos pare-feux. En faisant appel à Foxchip, vous bénéficiez d’une protection optimale de vos infrastructures réseau, vous permettant de vous concentrer sur le cœur de votre activité en toute sérénité.

Ne laissez pas la sécurité de votre entreprise au hasard, contactez Foxchip dès aujourd’hui pour une consultation gratuite et découvrez comment nous pouvons renforcer la protection de votre réseau.

Située au cœur de l’Essonne, à Mennecy (91), Foxchip est facilement accessible et prête à répondre à tous vos besoins d’assistance informatique.

Pour découvrir comment nous pouvons aider votre entreprise à maintenir ses systèmes informatiques à jour et performants et à profiter de solutions de sécurité informatique d’entreprise de haute qualité, contactez-nous dès aujourd’hui. Nous nous engageons à fournir des solutions qui garantissent non seulement une fiabilité à toute épreuve, mais qui boostera aussi votre croissance et votre développement.

Chez FOXCHIP, l’informatique ce n’est pas juste notre métier, c’est notre passion, et votre succès en est le fruit. Nous vous remercions d’avoir lu notre article et nous nous engageons à continuer à offrir des services qui dépassent toutes vos attentes